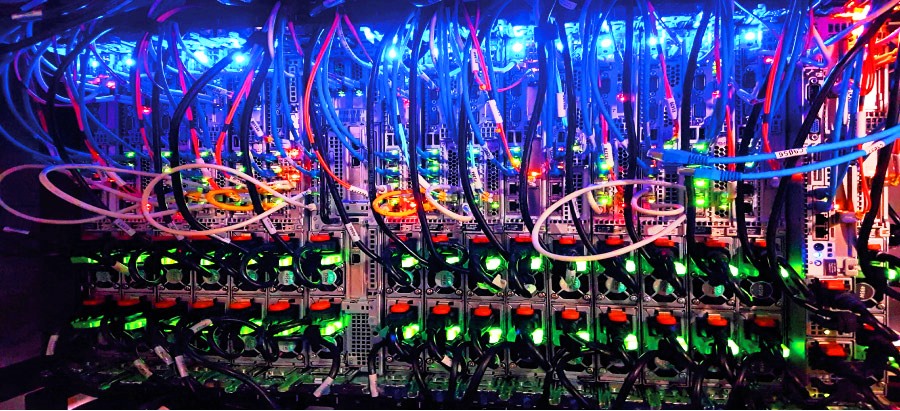

La amenaza creciente de los ciberataques......

-

A las empresas y entidades públicas o privadas

-

La importancia de tener gente, proceso y tecnología

-

Evaluaciones y controles de seguridad

-

Una guía de Supervivencia

A pesar de que el riesgo de ataques cibernéticos es una realidad innegable, la preparación cibernética puede diferenciar significativamente las empresas de éxito de aquellas que luchan para gestionar después de un acontecimiento cibernético.

Todos los sectores en los últimos años se han enfrentado a la amenaza de los ciberataques. La atención médica, la educación, el gobierno y la infraestructura crítica se encuentran entre los que han recibido los golpes más duros. Apuntar a víctimas sin preparación o con fondos deficientes se ha convertido en un modelo comercial lucrativo para grupos de amenazas maliciosas y actores oportunistas.

A pesar de que los líderes organizativos y los propietarios de TI están atentos a las amenazas y tendencias emergentes del año anterior, gran parte de su estrategia de ciberseguridad se tendrá que basar en cómo pueden responder sus empresas a un ataque. A pesar de que el riesgo de ataques cibernéticos es una realidad innegable, la preparación cibernética puede diferenciar significativamente las empresas de éxito de aquellas que luchan para gestionar después de un acontecimiento cibernético.

En particular, los responsables de seguridad de la información (SISO) elaborarán planes para garantizar un retorno rápido y eficaz a las operaciones normales ante un ataque. En esta publicación se explica cómo evaluar la preparación cibernética actual de la empresa, como planificar un ciberataque y que hay que hacer después de un ataque . Ofrece directrices sobre los elementos clave en los cuales los SISO y los líderes de TI tendrán que centrarse mientras refuerzan sus estrategias de defensa a la luz del panorama actual de amenazas..

La amenaza creciente

Los adversarios modernos no discriminan objetivos por tamaño o sector; Las consecuencias de un ataque pueden afectar a la organización y a sus vendedores y proveedores. Los últimos 12 meses han visto un pequeño respiro en la ola de ataques de ransomware y filtraciones de datos , incluso cuando la Orden ejecutiva de la Administración Biden-Harris sobre la mejora de la seguridad cibernética de la nación y la campaña oficial Shields Up han creado conciencia sobre la gravedad de las amenazas que enfrentan las empresas.

Desde el punto de vista de los seguros, el costo de remediar los ataques ha aumentado, disparando el precio de las primas de seguros cibernéticos. Las compañías de seguros que reconocen el riesgo de ataque han ajustado posteriormente sus requisitos de seguridad.

En tal entorno, tiene sentido que las empresas se preparen para la posibilidad de un compromiso o ciberataque. Un plan de respuesta a incidentes eficaz que se ha comunicado abiertamente y se ha adaptado a las necesidades de la empresa aumenta las posibilidades de recuperación de la organización y un rápido retorno a las operaciones normales.

Evaluación de la preparación cibernética. ¿Está listo su negocio?

La preparación cibernética garantiza que las empresas cuenten con un plan para responder a amenazas inminentes. Para las pequeñas y medianas empresas (PYMES), la respuesta a incidentes y la gestión de emergencias correctamente implementadas pueden significar la diferencia entre la recuperación y la insolvencia. Si bien el riesgo cibernético no se puede eliminar por completo, las empresas pueden administrar el riesgo de manera efectiva con las personas, los procesos y la tecnología adecuados.

El primer paso para crear un plan de respuesta a incidentes cibernéticos (IRP) sólido es evaluar el nivel de preparación de la organización.

Gente

• Equipo de respuesta: ¿Está claro quiénes son los miembros del equipo de respuesta a incidentes? ¿El equipo de respuesta incluye: un líder técnico, analistas de datos, asesor de comunicaciones/relaciones públicas, especialista en recursos humanos, etc.?

• Partes interesadas: ¿Están claramente identificadas las partes interesadas tanto internas como externas? ¿Se identifican los contactos clave para terceros, vendedores, clientes y proveedores? ¿Están bien versados todos los miembros de la junta directiva y los ejecutivos de alto nivel para dirigirse a los medios de comunicación?

• Funciones y responsabilidades: ¿Todos en la organización entienden su función en el IRP? ¿Se han explicado, capacitado y documentado todas las expectativas?

• Matriz de comunicación: ¿Existe un plan de comunicaciones y en un formato/ubicación de fácil acceso en caso de que las redes se caigan? ¿Incluye puntos centrales de contacto para cada equipo en la organización?

Proceso

• Políticas: ¿Las políticas de respuesta a incidentes se alinean con las políticas generales y los requisitos de cumplimiento de la organización? ¿El liderazgo senior ha revisado, aprobado y comunicado a todos los empleados?

• Mejora continua y lecciones aprendidas: después de cada práctica, simulacro o incidente real, ¿se documentan y almacenan las conclusiones y los comentarios en una plataforma de fácil acceso? ¿Se asignan y comunican los elementos de acción y las deficiencias a los directores y gerentes? ¿Se utilizan los informes posteriores al incidente para los procesos de capacitación e incorporación?

Tecnología

• Evaluaciones posteriores al evento: ¿Existe un servicio administrado o un centro de operaciones de seguridad (SOC) que pueda proporcionar evaluaciones detalladas de respuesta a incidentes (IR)? ¿Estas evaluaciones identifican pruebas en el entorno?

• Copias de seguridad: ¿las copias de seguridad se programan con regularidad, se almacenan fuera de línea o se almacenan en una nube segura? ¿Se revisan periódicamente las copias de seguridad y se protegen con contraseñas y cifrado? ¿Se puede acceder a las copias de seguridad para modificarlas o eliminarlas desde la red principal?

• Análisis forense de datos y respuesta a incidentes (DFIR): ¿La pila de seguridad de la organización incluye análisis forense digital, respuesta a incidentes y/o consultas de seguridad en caso de un ataque?

• Información contextual: ¿La pila de seguridad es capaz de recopilar registros detallados? ¿Los datos de registro se almacenan como de solo lectura con el cifrado estándar implementado?.

Qué hacer para prepararse para un ciberataque

Una de las cosas más importantes que pueden hacer los ejecutivos de seguridad cibernética para prepararse para un ataque cibernético es establecer un grupo de trabajo y nombrar a personas específicas responsables de responder a una infracción. Este grupo de trabajo debe incluir miembros clave de la organización, como profesionales de TI, asesores legales, altos directivos y cualquier socio externo o proveedor de servicios que pueda necesitar participar en la respuesta.

Antes de que ocurra una infracción, es esencial desarrollar un protocolo integral de supervivencia de ciberataques que describa los pasos a seguir durante un ataque. Esto debe incluir información sobre cómo identificar, contener y recuperarse del ataque. También debe incluir detalles sobre la comunicación con las partes interesadas relevantes, incluidos los empleados, los clientes y los medios de comunicación.

Además de establecer un grupo de trabajo, hay algunos otros pasos vitales para aumentar la preparación para un ataque cibernético:

1. Realice evaluaciones de seguridad periódicas: las evaluaciones de seguridad periódicas pueden ayudar a identificar vulnerabilidades en sistemas y redes que los atacantes podrían aprovechar.

2. Implemente controles de seguridad sólidos : Esto incluye seguridad de la red y la nube, software de seguridad de punto final, protección de la identidad del usuario y cifrado para proteger los sistemas y los datos.

3. Capacitar a los empleados: Educar a los empleados sobre la importancia de la ciberseguridad y cómo identificar y reportar amenazas potenciales puede contribuir en gran medida a proteger a una organización de un ataque.

4. Establezca protocolos de respuesta a incidentes: tener un plan establecido sobre cómo responder a un ataque cibernético puede ayudar a minimizar el daño y hacer que los sistemas y las operaciones vuelvan a funcionar lo más rápido posible.

5. Realice una simulación de respuesta a incidentes forenses: las simulaciones ayudan a gestionar las consecuencias de un ciberataque. Los hallazgos pueden proporcionar un apoyo valioso para navegar los complejos desafíos legales y técnicos que a menudo surgen a raíz de una infracción.

Qué hacer después de un ciberataque

El objetivo general del proceso posterior al ataque es mitigar cualquier vulnerabilidad explotada, garantizar que la amenaza se haya neutralizado o erradicado y restaurar los servicios afectados a la normalidad operativa.

Después de un ataque de ciberseguridad confirmado, los siguientes pasos ayudarán a garantizar que el incidente se contenga adecuadamente y minimizará las pérdidas de datos.

1. Avaluar la extensión del ataque

La primera tarea del equipo de seguridad es determinar el alcance del ataque e identificar qué sistemas, datos y/o usuarios se han visto afectados. Lo siguiente ayudará a determinar el tipo de ataque y evaluar la extensión del daño:

• Determine el tipo de ataque: una respuesta efectiva primero debe comprender el tipo específico de ataque que ocurrió. Los tipos de ataque incluyen intentos de phishing, ataques de denegación de servicio, ransomware/exfiltración de datos y apropiación de cuentas/usuarios. Si se utilizó malware, identifique el tipo específico de malware. Esto a menudo puede conducir a una mejor comprensión de otros elementos del ataque.

• Identificar la fuente del ataque: es importante identificar el vector inicial de compromiso. Los actores de amenazas pueden haber ganado un punto de apoyo o presencia en otras partes de la red que aún no han salido a la luz. Para hacer esto de manera efectiva, trabaje con un equipo de respuesta a incidentes forenses para analizar el ataque y rastrearlo hasta su origen. Comprender la fuente del ataque también ayuda a informar la estrategia de seguridad de la empresa para que se puedan implementar medidas para evitar que ocurran ataques similares en el futuro.

• Evaluar el alcance del daño: una vez que se ha contenido el ataque y se ha identificado el tipo de ataque, es hora de evaluar el alcance del daño. Esto puede incluir evaluar el impacto en los sistemas y los datos e identificar cualquier información confidencial que pueda haberse visto comprometida. Comprender el alcance completo del ataque ayudará a la organización a planificar una respuesta eficaz.

2. Contener el ataque

El siguiente paso es evitar que los atacantes obtengan más acceso a la red. Algunos pasos recomendados son:

• Aislar los sistemas y dispositivos infectados: cualquier sistema o dispositivo que pueda haber sido comprometido debe aislarse del resto de la red para evitar que el atacante se propague a otros sistemas. Las organizaciones con SentinelOne instalado pueden usar la función de red de cuarentena para bloquear cualquier otra comunicación hacia y desde los puntos finales que pueda haberse visto comprometida.

• Desconectarse de la red (si es necesario): en algunos casos, puede ser necesario desconectar toda la red de Internet para evitar que el atacante acceda a los sistemas.

• Cierre los servicios afectados: si ciertos servicios (p. ej., correo electrónico, servidores web) se han visto comprometidos, puede ser necesario desconectarlos en toda la organización para evitar que el atacante los use como punto de apoyo.

• Implemente las medidas de emergencia necesarias: dependiendo de la gravedad del ataque, puede ser necesario activar el plan de respuesta a incidentes, que debe describir los pasos necesarios para contener el ataque y minimizar los daños.

3. Erradicar la Amenaza

Después de la contención, el siguiente paso es eliminar cualquier malware u otro software malicioso instalado durante el ataque y asegurarse de que el vector de infección inicial esté bloqueado.

• Elimine malware u otro software malicioso: las organizaciones que implementan SentinelOne pueden establecer una política que elimine el malware automáticamente, o se puede hacer de forma remota si la política aún no se ha establecido. Las organizaciones sin SentinelOne pueden necesitar eliminar manualmente el malware de los sistemas infectados o reconstruir el sistema desde cero.

• Parchear las vulnerabilidades explotadas: si el atacante explotó las vulnerabilidades del software para obtener acceso, será necesario parchearlas lo antes posible. Esto puede requerir la aplicación de parches o actualizaciones de software, la reconfiguración de la red o el reemplazo de sistemas obsoletos o no compatibles. La aplicación de parches a las vulnerabilidades puede implicar tiempo de inactividad, lo que puede ser perjudicial para las operaciones comerciales. Sin embargo, es esencial evitar que los atacantes vuelvan a explotar el mismo vector de infección e interfieran con el proceso de recuperación.

• Restablecer contraseñas: si alguna cuenta de usuario o credenciales de servicio se vieron comprometidas antes o durante el ataque, asegúrese de que se restablezcan y de que las identidades de los usuarios se confirmen y protejan mediante claves biométricas, MFA y otras técnicas de autenticación.

4. Restaurar datos y servicios

Una vez que se ha mitigado el ataque, el siguiente paso es restaurar los sistemas o datos que se dañaron o se perdieron durante el ataque. Esto puede implicar la restauración a partir de copias de seguridad, la reconstrucción de sistemas o la recuperación de datos mediante un software especializado. Se debe dar prioridad a lo siguiente:

• Restaurar sistemas y servicios: recupere los sistemas o servicios que se apagaron para contener el ataque y los sistemas o servicios que se dañaron o perdieron durante el ataque. Es importante probar y validar cuidadosamente estos servicios para garantizar que sean completamente funcionales y seguros antes de volver a ponerlos a disposición de los usuarios.

• Restaure los datos perdidos (si es necesario): si el ataque resultó en la pérdida de datos esenciales, restáurelos lo antes posible. Esto puede implicar la restauración a partir de copias de seguridad limpias conocidas, el uso de un software de recuperación de datos especializado o la recreación manual de datos perdidos.

• Reconstruya los sistemas afectados (si es necesario): si el ataque causó daños a los sistemas que no se pueden reparar, es posible que deban reconstruirse desde cero. Si bien esto puede llevar mucho tiempo, es necesario asegurarse de que todos los sistemas sean seguros y completamente funcionales.

5. Informar del evento

A medida que avanza la investigación forense de datos, se debe mantener informados a los líderes sénior y otras partes interesadas sobre los hallazgos del equipo. Cuando asigne tareas al equipo de respuesta a incidentes, asegúrese de que se establezcan cadencias de informes.

Durante esta etapa, los comunicadores clave se comunicarán con las agencias policiales y de seguros. Los C-levels trabajarán con los medios y especialistas en relaciones públicas para emitir un comunicado de prensa e informar a los empleados y clientes afectados y proveedores externos.

Las organizaciones pueden mantener la confianza y la transparencia proporcionando actualizaciones periódicas sobre la situación y cualquier progreso realizado. Estos son los pasos a tener en cuenta:

• Establezca una cadencia de informes y expectativas en torno a los informes: después de que se haya contenido el ataque y el equipo de respuesta a incidentes haya comenzado su investigación, establezca una cadencia de informes y establezca expectativas sobre cómo y cuándo se compartirá la información con las partes interesadas. Esto ayudará a garantizar que el equipo técnico pueda concentrarse en sus tareas sin ser interrumpido por solicitudes de comunicación, que pueden desperdiciar recursos valiosos durante este momento crítico.

• Identifique a las diferentes partes interesadas que informan: como parte de los esfuerzos de respuesta y resolución, es importante mantener informados a los empleados, clientes y socios sobre la situación y cualquier progreso realizado. Sin embargo, cada grupo de partes interesadas puede tener diferentes necesidades y preferencias de comunicación. Por ejemplo, las partes interesadas internas pueden necesitar comentarios claros y prácticos, mientras que las partes interesadas externas pueden necesitar una actualización más general. Identificar los diferentes grupos de interés y desarrollar un plan de comunicación que responda a sus necesidades.

• Trabaje con los medios y especialistas en relaciones públicas: para mantener la confianza y la transparencia, puede ser necesario emitir un comunicado de prensa u otras declaraciones públicas sobre el ataque. Los ejecutivos de nivel C deben trabajar en estrecha colaboración con los medios y los especialistas en relaciones públicas para elaborar cuidadosamente esta declaración y asegurarse de que refleje con precisión la situación y los esfuerzos de respuesta de la organización.

Los C-levels también deben asegurarse de conocer las normas obligatorias que se aplican a su organización en caso de un ataque. Dependiendo de las leyes federales específicas de la industria y la legislación estatal, muchas organizaciones tienen la obligación legal de informar los ataques cibernéticos y las filtraciones de datos. Aquellos que administran, almacenan y transmiten información de identificación personal, por ejemplo, estarán sujetos a los requisitos de HIPAA y PCI-DSS para notificar a las personas afectadas.

6. Realizar sesiones de lecciones aprendidas despúes del evento

La La celebración de sesiones de lecciones aprendidas posteriores al evento es una parte integral del proceso de supervivencia de un ciberataque porque permite a las organizaciones reducir el riesgo de futuros ataques y protegerse mejor a sí mismos y a sus clientes.

Las sesiones de lecciones aprendidas posteriores al evento ayudan a mejorar los procesos y procedimientos de respuesta a incidentes. Al examinar los eventos previos, durante y después del ataque, las organizaciones pueden identificar cualquier cuello de botella o ineficiencia en su plan de respuesta a incidentes y tomar medidas para optimizar y mejorar los esfuerzos de respuesta.

Esto puede incluir la revisión de las funciones y responsabilidades del equipo, la actualización de los planes de comunicación y la incorporación de nuevos controles o procedimientos de seguridad.

• Aprenda del ataque: la investigación ya debería haber identificado lo que sucedió y cómo los atacantes obtuvieron acceso. Las vulnerabilidades deberían haberse parcheado y mitigado. Asegúrese de que los hallazgos de la investigación se utilicen como lecciones para prevenir ataques similares en el futuro. Esto también puede incluir errores o pasos en falso cometidos durante el esfuerzo de respuesta.

• Actualizar el plan de respuesta a incidentes: en función de las lecciones aprendidas del ataque, el plan de respuesta a incidentes y la estrategia de seguridad general de la empresa deben actualizarse para garantizar que reflejen las mejores prácticas más actuales y consideren cualquier nueva amenaza o vulnerabilidad. Esto puede implicar la revisión de las funciones y responsabilidades del equipo de IR, la actualización del plan de comunicación y la incorporación de nuevos controles o procedimientos de seguridad.

Conclusiones

Dado el creciente riesgo de amenazas cibernéticas en empresas de todos los tamaños e industrias, desarrollar la preparación para la seguridad cibernética se ha convertido en un objetivo urgente para muchos líderes de seguridad de nivel C y propietarios de TI.

Lidiar con los ataques de seguridad cibernética será un ejercicio difícil para todos los involucrados, pero los líderes pueden hacer mucho para minimizar el daño y hacer que el camino hacia la recuperación sea lo más fácil posible. La planificación anticipada y el diseño de un plan de respuesta a incidentes adaptado a las necesidades específicas de la empresa garantiza que las empresas puedan retener datos confidenciales, la confianza del cliente y del público, y la credibilidad a largo plazo.

Los CISO, los propietarios de TI y los profesionales técnicos confían en Vigilance Response Pro de SentinelOne para proteger sus negocios de los actores de amenazas avanzados. Vigilance combina la detección y respuesta administradas (MDR) las 24 horas del día, los 7 días de la semana, los 365 días del año con un análisis forense digital completo y una consulta de seguridad guiada para ofrecer una solución de servicio completo para las empresas que operan en el entorno cibernético actual. .